Daftar Isi:

- Pengarang John Day [email protected].

- Public 2024-01-30 09:58.

- Terakhir diubah 2025-01-23 14:49.

Ini adalah tutorial singkat yang berkaitan dengan satu aspek keamanan cyber - kekuatan layanan ssl di server web Anda. Latar belakang adalah bahwa layanan ssl di situs web Anda digunakan untuk memastikan bahwa tidak ada yang dapat meretas data yang sedang dikirim ke dan dari situs web Anda. Ada serangan yang dipublikasikan dengan baik pada layanan SSL yang rentan seperti bug Heartbleed di OpenSSL dan bug Poodle yang mengeksploitasi kerentanan SSL 3.0. (Area ini adalah target yang bergerak sehingga Anda perlu membangun pengujian SSL ke dalam siklus plan-do-check-act (PDCA) ISO 27001 Anda.)

Ketika ssl diinstal di situs web Anda menggunakan sertifikat dari penyedia yang diakui, Anda akan melihat bahwa situs web Anda dapat diakses dari https://domainanda.com. Ini berarti bahwa data ditransmisikan bolak-balik dalam format terenkripsi. Sebaliknya, https://domainanda.com atau enkripsi lemah mengekspos data yang ditransmisikan dalam teks yang jelas yang berarti bahwa bahkan peretas anak-anak dapat mengakses data kata sandi Anda dll menggunakan alat yang tersedia seperti Wireshark.

Untuk sisa tutorial ini, saya berasumsi bahwa Anda akan menggunakan Apache sebagai server web Anda di Linux dan Anda memiliki akses ke server web Anda melalui emulator terminal seperti Putty. Untuk kesederhanaan, saya juga akan berasumsi bahwa ISP Anda telah memberikan sertifikat SSL Anda dan Anda memiliki kemampuan untuk mengkonfigurasi ulang beberapa aspeknya.

Langkah 1: Menguji Kekuatan Layanan SSL Anda

Cukup buka https://www.ssllabs.com/ssltest/ dan masukkan nama domain Anda di sebelah kotak Hostname dan pilih kotak centang "Jangan tampilkan hasil di papan" dan klik tombol kirim. (Harap dicatat bahwa Anda tidak boleh menguji domain apa pun tanpa izin sebelumnya dan Anda tidak boleh menampilkan hasil di papan.)

Setelah tes dijalankan, Anda akan diberi skor dari F hingga A+. Anda akan diberikan hasil tes terperinci yang diharapkan menjelaskan kepada Anda mengapa Anda diberi skor yang ditetapkan.

Alasan kegagalan yang biasa adalah karena Anda menggunakan komponen yang kedaluwarsa seperti sandi atau protokol. Saya akan segera fokus pada cipher, tetapi pertama-tama saya akan membahas tentang protokol kriptografi.

Protokol kriptografi menyediakan keamanan komunikasi melalui jaringan komputer. … Koneksi bersifat pribadi (atau aman) karena kriptografi simetris digunakan untuk mengenkripsi data yang dikirimkan. Dua protokol utama adalah TLS dan SSL. Yang terakhir dilarang digunakan dan pada gilirannya, TLS berkembang dan saat saya menulis ini, versi terbaru adalah 1.3, meskipun dalam format draf. Secara praktis, pada Jan 2018, Anda seharusnya hanya memiliki TLS v 1.2. diaktifkan. Mungkin akan ada perpindahan ke TLV v 1.3. selama 2018. Tes Qualys akan mencantumkan protokol kriptografi apa yang telah Anda terapkan dan saat ini, jika Anda menggunakan di bawah TLS v 1.2., Anda akan menerima skor buruk.

Satu hal terakhir untuk dikatakan tentang protokol kriptografi, ketika Anda membeli paket web dan sertifikat SSL dari ISP utama seperti GoDaddy, itu akan menjadi TLS v 1.2. yang bagus tetapi lebih jauh, Anda mungkin merasa sulit untuk meningkatkan untuk mengatakan TLS v 1.3. Secara pribadi, saya memasang sertifikat SSL saya sendiri dan oleh karena itu saya mengendalikan nasib saya sendiri.

Langkah 2: Konfigurasi Ulang Apache untuk Membuat Perubahan SSL

Salah satu area penting yang diuji dalam uji SSL Qualys dan fokus bagian ini adalah rangkaian Cipher yang menentukan kekuatan enkripsi data yang Anda kirimkan. Berikut adalah contoh output dari pengujian Qualys SSL di salah satu domain saya.

Cipher Suites # TLS 1.2 (suite di server disukai order) TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) ECDH secp256r1 (eq. 3072 bit RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) ECDH secp256r1 (eq. 3072 bit RSA) FS128TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp256r1 (eq. 3072 bit RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (mis. RSA 3072 bit) FS128

Anda mungkin menghabiskan banyak waktu untuk mengkonfigurasi ulang konfigurasi Apache Anda untuk menghapus garis merah (gagal) dari laporan pengujian Qualys Anda, tetapi saya menyarankan pendekatan berikut untuk mendapatkan pengaturan Cipher Suite terbaik.

1) Kunjungi situs web Apache dan dapatkan rekomendasi mereka untuk Cipher Suite untuk digunakan. Pada saat penulisan, saya mengikuti tautan ini -

2) Tambahkan pengaturan yang disarankan ke file konfigurasi Apache Anda dan mulai ulang Apache. Ini adalah pengaturan yang direkomendasikan yang saya gunakan.

SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:ECDHE-ECDSA-AES128-GCM-S -AES128-GCM-SHA256:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA256

Catatan - Salah satu tantangannya adalah menemukan file mana yang Anda perlukan untuk mengubah arahan SSLCipherSuite Anda, Untuk melakukannya, masuk ke Putty dan masuk ke direktori etc (sudo cd /etc) Cari direktori apache seperti apache2 atau http. Selanjutnya, lakukan pencarian di direktori apache sebagai berikut: grep -r "SSLCipherSuite" /etc/apache2 - Ini akan memberi Anda output seperti ini:

/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite HIGH:MEDIUM:!aNULL:!MD5:!RC4:!DES/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite HIGH:!aNULL: !MD5:!RC4:!DES /etc/apache2/mods-available/ssl.conf:#SSLCipherSuite ECDH+AESGCM:DH+AESGCM:ECDH+AES256:DH+AES256:ECDH+AES128:DH+AES:ECDH+3DES:DH+3DES:RSA+AESGCM:RSA+AES:RSA+3DES:!aNULL:!MD5:!DSS

Yang penting untuk diperhatikan adalah file /etc/apache2/mods-available/ssl.conf atau apa pun milik Anda. Buka file menggunakan editor seperti nano dan buka bagian # SSL Cipher Suite:. Selanjutnya ganti entri yang ada di direktif SSLCipherSuite dengan yang di atas dari situs web Apache. Ingat komentari arahan SSLCipherSuite yang lebih lama dan mulai ulang Apache - dalam kasus saya, saya melakukan ini dengan mengetikkan Sudo /etc/init.d/Apache2 restart

Perhatikan bahwa terkadang Anda mungkin perlu menghapus sandi tertentu yang memberi Anda skor tes SSL Qualys yang rendah (misalnya karena kerentanan baru telah ditemukan) meskipun Anda telah menggunakan pengaturan Apache yang disarankan. Contohnya adalah jika baris berikut muncul dengan warna merah (gagal) pada laporan Qualys Anda TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) Langkah pertama adalah menemukan kode mana yang perlu Anda ubah di direktif Apache SSLCipherSuite Anda. Untuk menemukan kodenya, buka https://www.openssl.org/docs/man1.0.2/apps/ciphers… - ini menunjukkan kode sebagai berikut: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDHE-RSA-AES256-GCM-SHA384

Ambil ECDHE-RSA-AES256-GCM-SHA384 dan hapus dari entri yang Anda tambahkan sebagai direktif Apache Apache SSLCipherSuite dan kemudian tambahkan ke akhir dengan mengawalinya dengan:!

Sekali lagi, restart Apache dan tes ulang

Langkah 3: Kesimpulan

Saya tahu Anda telah mempelajari sesuatu tentang pengujian SSL. Ada banyak lagi yang harus dipelajari tentang ini, tetapi mudah-mudahan, saya telah mengarahkan Anda ke arah yang benar. Dalam tutorial saya berikutnya, saya akan membahas bidang Keamanan Cyber lainnya, jadi tetap ikuti perkembangannya.

Direkomendasikan:

MCU Mengakses Layanan Internet Melalui IFTTT – Ameba Arduino: 3 Langkah

MCU Mengakses Layanan Internet Melalui IFTTT – Ameba Arduino: Mengakses layanan internet adalah pekerjaan yang mudah untuk perangkat pintar seperti ponsel android, tablet atau PC, tetapi tidak begitu mudah pada mikrokontroler karena biasanya membutuhkan konektivitas dan daya pemrosesan yang lebih baik. Namun, kami dapat menurunkan bagian berat dari

ROBOT LAYANAN: 8 Langkah

ROBOT LAYANAN: Robot ini akan menjadi asisten tepercaya dalam semua render Anda. Robot ini hadir dengan banyak anggota tubuh yang bergerak, kepala yang berputar dan roda yang berputar. Terdapat 7 pilihan warna untuk body dan 2 pilihan untuk mata

Hubungkan Arduino Anda ke Layanan Eksternal: 6 Langkah

Hubungkan Arduino Anda ke Layanan Eksternal: Halo! Tutorial ini akan menunjukkan kepada Anda bagaimana menghubungkan perangkat Arduino atau IOT pilihan Anda yang terhubung ke layanan eksternal. Demi tutorial ini, kami akan bekerja dengan Easy Window (jendela pintar fiktif tetapi dapat diprogram), Jika Ini

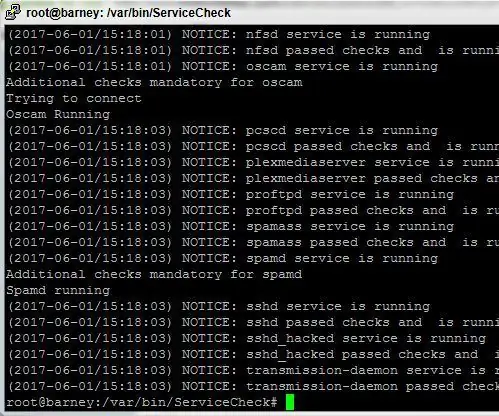

Skrip Monitor Layanan untuk Server Linux: 4 Langkah

Skrip Monitor Layanan untuk Server Linux: Memiliki sistem yang stabil dan selalu berjalan, bahkan jika Anda menggunakan Linux dapat menjadi tugas yang sulit. Karena kompleksitas paket perangkat lunak modern dan pengkodean yang buruk, pasti beberapa proses mungkin macet dari waktu ke waktu. Ini bisa menjadi hal yang buruk jika Anda

Menginstal Host Virtual Baru di Server Web Apache: 3 Langkah

Memasang Host Virtual Baru di Server Web Apache: Tujuan dari tutorial ini adalah untuk menelusuri proses konfigurasi dan inisiasi host virtual server web Apache baru. Host virtual adalah "profil" yang mendeteksi host DNS mana (mis., www.MyOtherhostname.com) yang dipanggil untuk