Daftar Isi:

- Pengarang John Day [email protected].

- Public 2024-01-30 09:56.

- Terakhir diubah 2025-01-23 14:49.

Karena semakin banyak kehidupan kita yang dikirim ke awan besar di langit yaitu internet, semakin sulit untuk tetap aman dan pribadi dalam petualangan internet pribadi Anda. Baik Anda mengakses informasi sensitif yang ingin Anda rahasiakan, mencoba menghindari batasan yang ditempatkan di mana atau apa yang dapat Anda jelajahi di jaringan Anda, atau apakah Anda hanya menginginkan pengalaman menjelajah yang lebih aman, saran paling umum yang saya dengar untuk tetap aman di internet adalah menggunakan Virtual Private Network (atau singkatnya VPN).

VPN menawarkan dua layanan hebat dalam satu paket, karena mereka mengenkripsi semua paket informasi yang dikirim melaluinya, dan mereka membuat layanan jarak jauh yang berada di jaringan yang sama dengan VPN lokal untuk mesin yang Anda gunakan untuk terhubung. Jika server VPN saya di Jerman dan saya terhubung ke VPN saya dari laptop di Australia, laptop saya sekarang akan memiliki alamat IP dari Jerman!

Namun, masalah utama dengan layanan VPN yang lebih populer adalah bahwa banyak jenis perangkat berada dalam situasi di mana mereka tidak dapat dikonfigurasi untuk menggunakan klien VPN, atau tidak memiliki klien VPN yang tersedia untuk digunakan. Jadi kami ingin perangkat kami terhubung ke VPN kami, tetapi untuk mesin lain ini yang tidak dapat terhubung dengan klien VPN sederhana, kami ingin mereka terhubung ke VPN kami tanpa mengetahui bahwa mereka terhubung! Masukkan Titik Akses VPN!

Langkah 1: Bahan

Bahan untuk proyek ini rendah, tetapi semua item diperlukan.

Selain router rumah Anda (yang menurut saya seharusnya Anda miliki), Anda akan membutuhkan

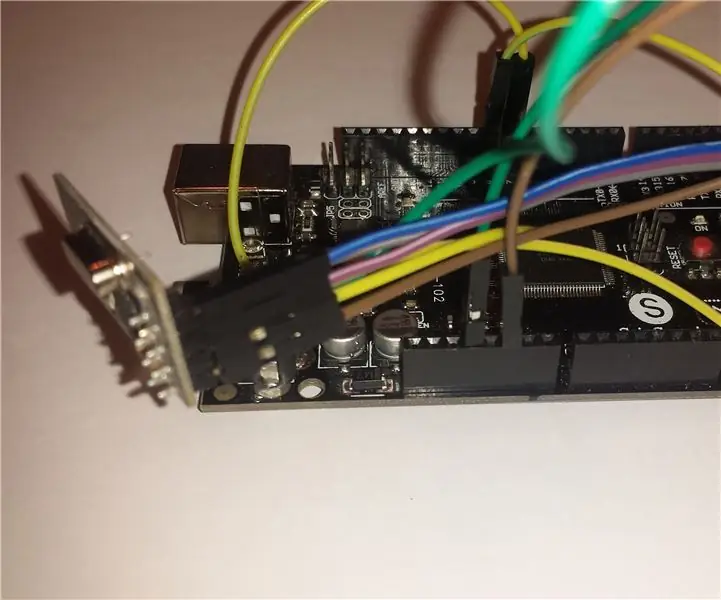

- 1 Raspberry Pi (sebaiknya Raspberry Pi 3 atau lebih baik, tetapi selama dapat mendukung koneksi ethernet, itu akan baik-baik saja!)

- 1 kabel Ethernet

- 1 dongle wifi (kecuali jika Anda menggunakan Raspberry Pi 3, dalam hal ini Anda dapat menggunakan wifi bawaan

- 1 catu daya 5V 2amp untuk Raspberry Pi

Langkah 2: Pengaturan Titik Akses Wifi - Bagian 1 - Alamat IP Statis untuk Wifi

Sebelum mengatur koneksi VPN untuk Titik Akses Raspberry Pi kami, kami harus mengatur Pi sebagai titik akses. Untuk melakukan ini, kita akan menggunakan paket hostapd dan dnsmasq untuk Raspberry Pi. Hostapd adalah daemon ruang pengguna untuk mengatur titik akses nirkabel dan server otentikasi, sementara dnsmasq menyediakan infrastruktur jaringan (DNS, DHCP, boot jaringan, dll.) untuk jaringan kecil dan router jaringan kecil.

Jadi sebelum memulai, pastikan Anda memiliki citra bersih dari OS Raspbian yang berjalan di Pi, dengan pembaruan terbaru yang diterapkan. Anda juga ingin memastikan Raspberry Pi Anda terhubung ke router Anda melalui koneksi Ethernet garis keras, BUKAN wifi! Akhirnya kami akan menerima permintaan koneksi dari perangkat lain melalui modul wifi kami, jadi Anda tidak ingin terhubung ke router Anda melalui modul yang sama. Jika Anda menggunakan Raspberry Pi Zero atau tambahan yang lebih lama (yang tidak memiliki wifi bawaan), Anda masih dapat menggunakan Raspberry Pi itu, Anda hanya perlu dongle wifi USB.

Setelah terhubung ke Raspberry Pi Anda (melalui SSH atau dengan monitor up) periksa apakah sudah up to date

sudo apt-get update

sudo apt-get upgrade

Selanjutnya, Anda ingin mengunduh dan menginstal hostapd dan dnsmasq

sudo apt-get install hostapd dnsmasq

Setelah paket diinstal, kedua program akan dijalankan secara otomatis, tetapi kami ingin membuat perubahan pada konfigurasinya sebelum menjalankannya. Jadi kami akan menghubungi kontrol sistem untuk menghentikan layanan yang terkait dengan program ini

sudo systemctl stop hostapd

sudo systemctl stop dnsmasq

Dengan layanan yang sekarang dihentikan, kami ingin menetapkan sendiri alamat IP statis, menggunakan file konfigurasi dhcpcd yang ditemukan di /etc/dhcpcd.conf

Sebelum melakukannya, kami ingin memastikan bahwa kami merujuk antarmuka yang benar saat menetapkan alamat IP statis. Jika menggunakan Raspberry Pi 3b atau Raspberry Pi Zero W, harus terdaftar sebagai wlan0. Jika Anda menggunakan dongle wifi, saya biasanya merasa sedikit lebih mudah untuk menghubungkan dongle wifi ke router, ambil alamat IP baru dan kemudian periksa koneksi Anda untuk menemukan antarmuka Anda. Anda dapat memeriksa antarmuka Anda dengan menjalankan perintah berikut

ifconfig

Jika Anda memeriksa gambar teratas yang dilampirkan pada langkah ini, Anda dapat melihat (dikurangi alamat IP yang dihapus) antarmuka yang ditetapkan untuk Raspberry Pi saya. Dalam kasus saya, saya menggunakan wlan0, tetapi itu tergantung pada pengaturan Anda. Seperti yang saya sebutkan sebelumnya, jika Anda menggunakan dongle wifi, sambungkan ke jaringan Anda, jalankan perintah ifconfig, dan antarmuka apa pun yang muncul yang memiliki alamat IP yang valid dan bukan "eth0" atau "lo" akan menjadi antarmuka yang Anda inginkan menggunakan.

Sekarang saya tahu antarmuka mana untuk adaptor wifi saya, saya dapat menetapkan alamat IP statis ke dalam file konfigurasi dhcpcd! Buka konfigurasi di editor favorit Anda (saya menggunakan nano).

sudo nano /etc/dhcpcd.conf

Di bagian bawah konfigurasi, kami ingin menambahkan baris berikut, tetapi ganti "wlan0" dengan apa pun antarmuka Anda:

antarmuka wlan0 static ip_address=192.168.220.nohook wpa_supplicant

Apa yang dilakukan perintah ini adalah membuat ip statis 192.168.220.1 dan kemudian memberi tahu antarmuka wlan0 untuk tidak menautkan ke driver wpa_supplicant yang biasanya digunakan untuk antarmuka ini untuk terhubung ke jaringan lain. Kami melakukan ini agar (akhirnya) kami dapat menyiarkan sinyal kami sendiri melalui antarmuka wlan0, daripada menghubungkan ke jaringan melalui antarmuka ini.

Jika Anda menggunakan nano untuk membuat perubahan ini, simpan perubahan dengan menekan ctrl+x lalu Y lalu enter untuk menyimpan file dan keluar dari nano. (perlu diingat kita akan masuk dan keluar dari nano sedikit dalam tutorial ini).

Terakhir, agar perubahan ini diterapkan, Anda harus memulai ulang Pi Anda, atau cukup memulai ulang layanan dhcpcd untuk memuat ulang konfigurasi dan menerapkan perubahan ini

sudo systemctl restart dhcpcd

Tunggu sebentar, lalu jalankan perintah ifconfig lagi untuk memeriksa dan melihat apakah perubahan Anda berlaku. Saya akui, terkadang saya sudah mencoba ini dan router saya masih memiliki sewa yang valid pada alamat IP yang saya gunakan, sehingga tetap mempertahankan alamat lama. Jika ini masalahnya, periksa kembali semua yang ada di konfigurasi Anda, dan mulai ulang layanan dhcpcd lagi.

Adaptor wifi kami (harus) sekarang memiliki alamat IP statis!

Selanjutnya, konfigurasi hostapd dan dnsmasq!

Langkah 3: Pengaturan Titik Akses Wifi - Bagian 2 - Konfigurasi Hostapd

Dengan perubahan dhcpcd.conf, saatnya untuk memulai dengan hostapd! Mulailah dengan membuat file hostapd.conf baru di editor teks favorit Anda (sekali lagi di nano untuk saya!)

sudo nano /etc/hostapd/hostapd.conf

Saat Anda membuka file konfigurasi, salin teks berikut dan tempelkan ke file konfigurasi.

antarmuka=wlan0driver=nl80211

hw_mode=g saluran=6 ieee80211n=1 wmm_enabled=0 macaddr_acl=0 abaikan_broadcast_ssid=0

auth_algs=1 wpa=2 wpa_key_mgmt=WPA-PSK wpa_pairwise=TKIP rsn_pairwise=CCMP

# Nama dan kata sandi jaringan Wifi ANDA HARUS MENGUBAH ssid INI=Pi-WifiFoLife # Frasa sandi jaringan wpa_passphrase=Y0uSh0uldCh@ng3M3

Setelah Anda menempelkannya, temukan bagian terakhir di bagian bawah yang memiliki "ssid=" dan "wpa_passphrase=". Ini akan disebut apa jaringan wifi yang kita atur dan apa kata sandi untuk terhubung ke jaringan wifi yang kita atur. JADI PASTIKAN UNTUK MENGUBAH INI KE YANG LAIN! Anda telah diperingatkan.

Juga, jika Anda menggunakan dongle wifi alih-alih wifi built-in, Anda harus mengubah bagian antarmuka di bagian atas konfigurasi agar sesuai dengan antarmuka untuk dongle wifi Anda. Anda mungkin juga harus mengganti driver, tergantung pada model dongle wifi yang Anda gunakan. Untuk daftar (kebanyakan lengkap) dongle wifi yang kompatibel, driver yang sesuai, dan halaman dukungan, saya menemukan halaman ini sangat berguna! Periksa juga halaman dukungan untuk produk yang Anda gunakan jika Anda buntu. Ingat, jika Anda dapat terhubung ke jaringan Anda sebelumnya di tutorial dengan dongle wifi Anda, itu berarti harus ada driver yang berfungsi untuk dongle di pi Anda di suatu tempat!!!

Sekarang setelah kita memiliki file konfigurasi baru, kita harus memastikan bahwa kita memberi tahu proses hostapd untuk mereferensikan file konfigurasi baru! mulai dengan yang berikut ini:

sudo nano /etc/default/hostapd

Temukan baris dalam file yang baru saja kita buka yang bertuliskan dan ubah ini menjadi membaca DAEMON_CONF="/etc/hostapd/hostapd.conf" (pastikan Anda menghapus tanda # di awal untuk menghapus komentar bidang!)

Ada satu lagi file konfigurasi untuk hostapd yang perlu kami perbarui. Jalankan perintah berikut:

sudo nano /etc/init.d/hostapd

Perubahan ini hampir sama dengan yang sebelumnya. Temukan bagian DAEMON_CONF= dan ganti dengan DAEMON_CONF=/etc/hostapd/hostapd.conf

Kemudian simpan dan keluar dari file itu!

Hostapd sekarang dikonfigurasi!

Langkah 4: Konfigurasi DNSMasq dan Penerusan IP

Dengan hostapd sekarang dikonfigurasi (meskipun belum berjalan), sekarang kita dapat beralih ke dnsmasq!

Sebelum melompat dengan mengedit file konfigurasi, kita dapat melanjutkan dan mengganti nama salah satu file konfigurasi asli, karena kita tidak akan menggunakan apa pun yang ada di file konfigurasi khusus ini.

Melakukan perintah mv cepat dengan nama file baru seharusnya berhasil

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

Kemudian buat file konfigurasi baru!

sudo nano /etc/dnsmasq.conf

Tanpa terlalu masuk ke yang ini, saya cukup menyalin yang berikut dan menempelkannya ke file baru

interface=wlan0 # Gunakan antarmuka wlan0 (atau antarmuka apa pun nirkabel Anda) server=1.1.1.1 # Cloudfare dhcp-range=192.168.220.50, 192.168.220.150, 12j # Rentang IP dan waktu sewa

Baris atas dari konfigurasi ini adalah untuk antarmuka yang kita gunakan untuk menyiarkan sinyal kita, garis tengah adalah untuk Penyedia Layanan Nama Doman kami, dan kemudian garis bawah adalah kisaran alamat IP yang akan ditetapkan Pi ke pengguna yang terhubung ke wifi-nya. Silakan dan simpan file ini dan kemudian keluar dari nano (atau vim, atau apa pun yang Anda gunakan untuk perubahan file).

Selanjutnya, kita harus mengatur file konfigurasi systctl.conf untuk meneruskan semua lalu lintas yang masuk ke antarmuka nirkabel untuk dirutekan melalui koneksi ethernet

sudo nano /etc/sysctl.conf

Di dalam file konfigurasi ini, yang harus Anda lakukan adalah menghapus komentar pada baris #net.ipv4.ip_forward=1 dan simpan/keluar dari file konfigurasi ini.

Sekarang kita telah menyiapkan penerusan, kita ingin mengatur NAT (Network Address Translation) antara antarmuka nirkabel (wlan0) dan antarmuka ethernet (eth0). Ini membantu meneruskan semua lalu lintas dari wifi ke koneksi ethernet (dan akhirnya VPN!).

Tambahkan aturan baru ke iptable untuk penerusan NAT

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Aturan sekarang sudah diatur, tetapi iptable memerah setiap kali Raspberry Pi di-reboot, jadi kita harus menyimpan aturan ini agar dapat (kembali) dimuat setiap kali Pi kita di-restart.

sudo sh -c "iptables-save > /etc/iptables.ipv4.nat"

Aturan sekarang disimpan, tetapi kita harus memperbarui file konfigurasi rc.local lokal Pi untuk memastikannya dimuat setiap saat!

Buka file rc.local di editor favorit Anda

sudo nano /etc/rc.local

dan temukan bagian yang mengatakan exit 0

Tepat di atas baris itu (jangan hapus!) tambahkan perintah berikut yang akan memuat ulang aturan NAT yang kita buat. Sekarang seharusnya terlihat seperti ini

iptables-restore < /etc/iptables.ipv4.nat exit0

Simpan dan keluar dari file ini, dan sekarang semua konfigurasi kami harus dilakukan untuk titik akses!

Yang harus kita lakukan adalah memulai layanan hostapd dan dnsmasq, dan reboot Raspberry Pi kita!

sudo layanan hostapd mulai

layanan sudo dnsmasq mulai

Uji untuk memastikan Anda dapat melihat AP baru Anda. Jika semuanya sudah diatur dengan benar, Anda sekarang harus memiliki titik akses wifi di Raspberry Pi Anda! Sekarang restart pi

sudo reboot

Selanjutnya, siapkan koneksi OpenVPN!

Langkah 5: Pengaturan OpenVPN dan Konfigurasi Penyedia Layanan VPN

Sekarang Pi kami menyiarkan wifi, saatnya untuk menyiapkan openvpn! Kami akan memulai dengan menginstal openvpn melalui apt-get install

sudo apt-get install openvpn -y

Setelah openvpn selesai menginstal, kita harus menavigasi ke tempat kita akan menyimpan kredensial otentikasi dan file konfigurasi openvpn.

cd /etc/openvpn

Hal pertama yang akan kita lakukan di sini (dalam /etc/openvpn) adalah menyiapkan file teks yang akan kita simpan nama pengguna dan kata sandi untuk layanan VPN yang kita gunakan.

sudo nano auth.txt

Yang kita butuhkan hanyalah menyimpan nama pengguna dan kata sandi di file ini, tidak ada yang lain.

nama pengguna

kata sandi

Saya harus menambahkan bahwa pada titik ini, Anda harus memiliki gagasan tentang siapa yang ingin Anda gunakan sebagai layanan VPN untuk koneksi Anda. Ada perdebatan luas mengenai layanan apa yang terbaik atau teraman, jadi lihatlah dan periksa ulasannya juga! Untuk keperluan tutorial ini, saya menggunakan Private Internet Access (PIA). Mereka cukup murah, dan dikenal sangat andal! Anda juga dapat mengatur VPN Anda untuk berakhir di hampir semua wilayah utama dunia! Kanada? Rusia? Jepang? Bukan masalah!

Jika Anda menggunakan Akses Internet Pribadi, mereka juga memiliki bagian praktis dari situs mereka, di mana Anda dapat mengumpulkan jenis file konfigurasi openvpn yang dapat Anda gunakan dalam pengaturan ini! Ada jenis konfigurasi openvpn lain yang dapat Anda gunakan dengan penyedia lain, tetapi saya memutuskan untuk memilih yang ini.

Penyedia layanan mana pun yang Anda pilih, Anda memerlukan file koneksi openvpn (harus diakhiri dengan.ovpn untuk jenis file) dari penyedia layanan tersebut untuk terhubung. Untuk kesederhanaan, saya mengganti nama saya "connectionprofile.ovpn" sebelum memuatnya ke Raspberry Pi saya. Setelah Anda mengunduh file.ovpn di Pi, atau mentransfernya ke Pi, pastikan file ada di /etc/openvpn di Pi Anda.

Setelah memindahkan file vpn yang terbuka ke folder yang benar, kita kemudian harus mengubah tipe file karena openvpn mengharapkan file konfigurasi yang berakhiran.conf bukan.ovpn. Ketika saya melakukan ini, saya masih ingin menjaga file asli tetap utuh, untuk berjaga-jaga jika terjadi sesuatu yang funky, jadi saya hanya menggunakan perintah cp (karena Anda berada di /etc/openvpn, Anda harus menggunakan izin sudo untuk menjalankan perintah ini)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

Dengan konfigurasi profil openvpn yang dibuat, kita perlu membuat perubahan cepat untuk menyediakan kredensial kita, jadi saatnya untuk mengeluarkan nano lagi!

sudo nano /etc/openvpn/connectionprofile.conf

Anda akan ingin menemukan baris auth-user-pass dan menggantinya dengan auth-user-pass auth.txt

Ini memberitahu openvpn untuk mengambil file kredensial yang kami gunakan sebelumnya untuk digunakan saat mengautentikasi profil yang kami berikan.

Simpan dan keluar dari file konfigurasi profil!

Itu harus menjadi segalanya untuk pengaturan VPN, tetapi kami ingin menguji bahwa semua konfigurasi kami telah diatur dengan benar sebelum mengatur layanan VPN untuk memulai secara otomatis. Jalankan perintah berikut untuk menguji koneksi VPN

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

Anda akan melihat banyak teks bergulir saat Pi membuat upaya koneksi ke Penyedia Layanan VPN (semoga tidak ada pesan kesalahan!) Tetapi Anda ingin membiarkannya sampai Anda melihat Urutan Inisialisasi Selesai di jendela. Jika Anda akhirnya melihatnya, itu berarti Pi Anda terhubung ke Penyedia Layanan VPN Anda! Anda dapat melanjutkan dan mematikan proses dengan menekan ctrl + c di jendela terminal.

Sekarang VPN berfungsi, kita harus menghapus iptables saat ini. Kita dapat menyelesaikannya dengan tiga perintah berikut

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

Karena kami menghapus iptables, kami harus mengatur ulang aturan nat yang telah kami buat sebelumnya dalam tutorial ini dengan menjalankan perintah berikut (perintah ini akan terlihat familier!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

Sekarang kita dapat menyimpan konfigurasi ini di atas konfigurasi sebelumnya yang kita susun kembali pada langkah sebelumnya. (perintah ini juga harus terlihat familier!)

sudo sh -c "iptables-save > /etc/iptables.ipv4.nat"

Sekarang kita memiliki aturan NAT yang diatur kembali, kita harus mengubah konfigurasi default untuk openvpn untuk menggunakan profil yang kita siapkan. Kami melakukan ini dengan mengedit file konfigurasi di /etc/default/openvpn

sudo nano /etc/default/openvpn

Temukan baris yang mengatakan #autostart="all", batalkan komentar pada baris ini, dan ubah ke nama file konfigurasi openvpn Anda (tentu saja tanpa.conf!) Jadi dalam kasus saya, saya mengubah baris menjadi autostart=" profil koneksi"

dan kemudian simpan dan keluar dari file konfigurasi ini!

Itu harus menjadi segalanya untuk setu VPN! Cukup restart Pi, dan verifikasi bahwa semuanya berfungsi dengan menghubungkan ke hotspot dan memeriksa alamat IP Anda melalui situs seperti whatismyip.com.

Dengan konfigurasi ini, ada kemungkinan alamat IP router Anda bisa bocor melalui kebocoran DNS. Kami dapat memperbaikinya dengan mengubah DNS yang kami referensikan di file dhcpcd.conf untuk menunjuk ke layanan DNS eksternal, seperti Cloudflare!

Buka file dhcpcd.conf di editor favorit Anda:

sudo nano /etc/dhcpcd.conf

Temukan baris di config #static domain_name_servers=192.168.0.1, batalkan komentar pada baris, dan ubah menjadi berikut: static domain_name_servers=1.1.1.1 dan simpan/keluar dari file konfigurasi. Mulai ulang Pi sekali lagi, dan sekarang Anda dapat memeriksa ulang apakah alamat IP router Anda tidak bocor melalui ipleak.net.

Hal lain yang harus diperhatikan adalah alamat IP router Anda mungkin bocor melalui WebRTC. WebRTC adalah platform yang digunakan oleh semua browser modern untuk menstandarkan komunikasi dengan lebih baik termasuk pesan instan, konferensi video, dan streaming audio dan video. Produk sampingan dari platform ini adalah jika dibiarkan, itu dapat membocorkan alamat IP router Anda jika Anda terhubung ke VPN. Cara termudah untuk mencegahnya adalah dengan menggunakan ekstensi atau plugin browser, seperti webrtc-leak-prevent.

Dengan semua pengaturan di pi Anda sekarang, jika Anda ingin memastikan semua lalu lintas internet Anda dienkripsi, Anda dapat terhubung ke hotspot ini, dan semua lalu lintas Anda akan dienkripsi melalui VPN!

Semoga Anda menikmati Instruksi saya, sekarang amankan semua wifi !!

Direkomendasikan:

Amankan Pohon Natal: 6 Langkah

Secure Christmas Tree: Ini adalah Starter Kit Lengkap dari Elegoo dengan Arduino Mega. Beberapa hari yang lalu, Elegoo mengirimi saya sebuah kit dan menantang saya untuk membangun proyek Natal bersamanya. Kit ini mencakup beberapa komponen. Arduino Mega, servos, sensor ultrasound, remote

Amankan Arduino Remote: 5 Langkah

Secure Arduino Remote: Ini adalah contoh cara membuat remote nirkabel (garasi) yang sangat aman. Biasanya remote memiliki keamanan tipe kode bergulir, yang dapat dilewati oleh pencuri tingkat lanjut. Sistem jarak jauh ini mengandalkan penggunaan kunci 16 byte, jadi meretasnya akan menjadi

Amankan Rumah Pintar Anda dengan Cerdas: 14 Langkah

Amankan Rumah Pintar Anda dengan Cerdas: Saya bersaing untuk kontes yang aman dan terjamin. Jika Anda menyukai instruksi saya, silakan pilih! Saya akan menunjukkan kepada Anda cara mengamankan rumah dan lingkungannya dengan mudah dan murah sepenuhnya. Ini berisi segmen di mana Anda akan belajar cara:1. Konfigurasikan y

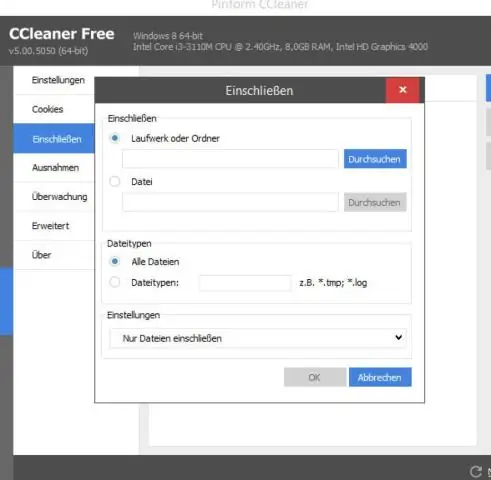

Amankan File Individu Rusak Menggunakan Kirim ke Dengan CCleaner: 4 Langkah

Amankan File Individu Rusak Menggunakan Kirim ke Dengan CCleaner: Instruksi ini akan menunjukkan bahwa Anda harus menambahkan opsi Kirim Ke ke klik kanan Anda yang memungkinkan Anda menghapus file dengan CCleaner

Amankan File Individu Rusak Menggunakan Kirim ke Dengan CCleaner V2: 4 Langkah

Amankan File Individu Rusak Menggunakan Kirim ke Dengan CCleaner V2: Ini adalah versi perbaikan dari tutorial saya sebelumnya untuk menambahkan opsi merobek-robek ke menu "konteks" klik kanan Anda di explorer yang akan memungkinkan Anda untuk menghancurkan file melalui CCleaner. Metode ini menawarkan lebih banyak pendekatan langsung sehingga tidak perlu menambah