Daftar Isi:

- Langkah 1: INSTAL KALI LINUX

- Langkah 2:

- Langkah 3:

- Langkah 4:

- Langkah 5:

- Langkah 6:

- Langkah 7:

- Langkah 8:

- Langkah 9:

- Langkah 10:

- Langkah 11:

- Langkah 12:

- Langkah 13:

- Langkah 14:

- Langkah 15:

- Langkah 16:

- Langkah 17:

- Langkah 18:

- Langkah 19:

- Langkah 20:

- Langkah 21:

- Langkah 22:

- Langkah 23:

- Langkah 24:

- Langkah 25:

- Langkah 26:

- Langkah 27:

- Langkah 28:

- Langkah 29:

- Langkah 30: MULAI HACKING!!!!!!!

- Langkah 31:

- Langkah 32:

- Langkah 33:

- Langkah 34:

- Langkah 35:

- Langkah 36:

- Langkah 37:

- Langkah 38:

- Langkah 39:

- Langkah 40:

- Langkah 41:

- Langkah 42:

- Langkah 43:

- Langkah 44:

- Pengarang John Day day@howwhatproduce.com.

- Public 2024-01-30 09:54.

- Terakhir diubah 2025-06-01 06:09.

Kali Linux dapat digunakan untuk banyak hal, tetapi mungkin paling dikenal karena kemampuannya untuk uji penetrasi, atau "meretas", jaringan WPA dan WPA2. Ada ratusan aplikasi Windows yang mengklaim dapat meretas WPA; jangan dapatkan mereka! Mereka hanya penipuan, digunakan oleh peretas profesional, untuk memikat peretas pemula atau pemula agar diretas sendiri. Hanya ada satu cara peretas masuk ke jaringan Anda, dan itu adalah dengan OS berbasis Linux, kartu nirkabel yang mampu mode monitor, dan aircrack-ng atau serupa. Perhatikan juga bahwa, bahkan dengan alat ini, peretasan Wi-Fi bukan untuk pemula. Bermain dengan itu membutuhkan pengetahuan dasar tentang cara kerja otentikasi WPA, dan keakraban moderat dengan Kali Linux dan alat-alatnya, sehingga setiap peretas yang mendapatkan akses ke jaringan Anda mungkin bukan pemula.

CATATAN*GUNAKAN INI DENGAN IZIN WIFI LAIN DIMANA ANDA MENGUJI UJI INI

GUNAKAN DENGAN RISIKO ANDA SENDIRI!!

Langkah 1: INSTAL KALI LINUX

Pertama kita perlu mendownload Kali dari https://kali.org/downloads/. Jika Anda memiliki komputer berkemampuan 64-bit (seperti saya), maka Anda mungkin menginginkan Kali versi 64-bit karena alasan kinerja. Perluas menu tarik-turun untuk menemukan versi yang Anda butuhkan. Pilih versi 64-bit HANYA jika Anda memiliki komputer 64-bit.

Langkah 2:

Jika Anda tidak memiliki program torrent, maka klik "ISO" di sebelah versi Kali yang sesuai dan pilih "Simpan" ketika pemberitahuan unduhan muncul di browser Anda dan simpan ke lokasi yang mudah diingat. Jika Anda memilikinya program torrent, maka saya sangat menyarankan menggunakan opsi torrent, karena jauh lebih cepat. Klik "Torrent" di sebelah versi Kali yang sesuai dan Simpan file ".torrent" ke lokasi yang mudah diingat/akses. Sekarang buka program Torrent Anda (saya menggunakan uTorrent), klik "Tambahkan torrent baru", pilih ".torrent”, dan pilih opsi yang sesuai untuk mengunduhnya. Sekarang tunggu Kali untuk mengunduh, ini mungkin memakan waktu beberapa jam, tergantung pada kecepatan internet Anda.

Langkah 3:

Setelah Kali selesai mendownload, buka VMware Player dan klik Create a new virtual MACHINE.

Langkah 4:

Di jendela yang terbuka, pilih Installer disc image file (iso), telusuri ke lokasi dan pilih file ISO Kali Linux yang baru saja Anda unduh.

Langkah 5:

Pada langkah selanjutnya, pilih nama untuk mesin virtual. Saya akan menamakannya Tutorial Kali untuk tutorial ini. Anda juga perlu memilih lokasi untuk itu, saya sarankan membuat folder bernama "Mesin virtual" di Dokumen Saya. Kemudian klik Berikutnya.

Langkah 6:

Langkah selanjutnya, Anda perlu memilih ukuran maksimum untuk Kali. Saya sarankan melakukan setidaknya 30 GB karena Kali cenderung berkembang seiring waktu. Setelah Anda memasukkan nilai yang Anda inginkan (tidak kurang dari 20 GB) ubah opsi berikutnya ke Simpan disk virtual sebagai satu file dan klik Berikutnya.

Langkah 7:

Di jendela berikutnya, kita perlu menyesuaikan beberapa pengaturan perangkat keras, jadi klik tombol Sesuaikan Perangkat Keras….

Langkah 8:

Anda sekarang akan disajikan dengan jendela Hardware. Pilih Memori di panel kiri jendela, dan geser penggeser di sisi kanan hingga setidaknya 512 MB*. Karena saya memiliki 8 GB RAM di komputer saya, saya akan meletakkannya di 2 GB (2000 Mb). *Catatan, Anda harus memberikan mesin virtual maksimal setengah dari RAM yang terpasang di komputer Anda. Jika komputer Anda memiliki RAM 4 GB, maka maksimal yang ingin Anda geser adalah 2 GB. Jika komputer Anda memiliki 8 GB, maka Anda dapat menggunakan maksimal 4 GB, dll

Sekarang sorot Prosesor di panel kiri. Opsi ini sangat tergantung pada komputer Anda, jika Anda memiliki beberapa prosesor, maka Anda dapat memilih dua atau lebih. Jika Anda memiliki komputer biasa, dengan dua atau kurang, maka saya sarankan meninggalkan nomor ini di satu.

Pindah, klik Network Adapter di panel kiri. Di sisi kanan, pindahkan titik ke opsi Bridged (atas). Sekarang klik tombol Configure Adapters.

Di jendela kecil yang muncul, hapus centang semua kotak kecuali yang ada di sebelah adaptor jaringan biasa Anda dan tekan OK.

Anda sekarang dapat mengklik Tutup di bagian bawah jendela Perangkat Keras dan kemudian klik Selesai di Wizard

Langkah 9:

Setelah Anda mengklik Selesai, jendela akan ditutup dan file mesin virtual baru akan ditambahkan ke perpustakaan VM. Sekarang yang harus kita lakukan adalah memulai Kali dan menginstalnya! Untuk melakukan ini, sorot nama mesin virtual yang baru dibuat dengan mengkliknya, dan klik Mainkan mesin virtual di panel kanan

Langkah 10:

Pada menu boot, gunakan tombol panah untuk menggulir ke bawah ke Instalasi grafis dan tekan enter.

Langkah 11:

Layar berikutnya akan meminta Anda untuk memilih bahasa pilihan Anda, Anda dapat menggunakan mouse untuk memilih ini, lalu klik Lanjutkan.

Langkah 12:

Di layar berikutnya, pilih lokasi Anda dan tekan Lanjutkan.

Sekarang akan meminta Anda untuk keymap standar Anda. Jika Anda menggunakan papan ketik bahasa Inggris Amerika standar, maka cukup klik Lanjutkan.

Langkah 13:

Tunggu hingga Kali selesai mendeteksi perangkat keras di komputer Anda. Selama ini, Anda mungkin akan disajikan dengan layar ini:

Langkah 14:

Tekan saja Lanjutkan dan pilih Jangan konfigurasikan jaringan saat ini di layar berikutnya.

Langkah 15:

Anda sekarang akan diminta untuk memberikan nama host, yang mirip dengan nama komputer. Anda dapat memasukkan apa pun yang Anda inginkan, atau Anda dapat membiarkannya sebagai kali. Setelah selesai, tekan Lanjutkan.

Langkah 16:

Kali sekarang akan meminta Anda memasukkan kata sandi untuk akun root (utama). Pastikan Anda dapat dengan mudah mengingat kata sandi ini, jika Anda lupa, Anda harus menginstal ulang Kali. Tekan Lanjutkan setelah Anda memasukkan dan memasukkan kembali kata sandi pilihan Anda.

Langkah 17:

Langkah selanjutnya akan menanyakan zona waktu Anda, pilih dan klik Lanjutkan.

Langkah 18:

Tunggu hingga Kali mendeteksi partisi disk. Ketika Anda disajikan dengan langkah berikutnya, pilih Dipandu - gunakan seluruh disk. (biasanya opsi ini yang paling atas) lalu klik Continue.

Langkah 19:

Pemasang sekarang akan mengonfirmasi bahwa Anda ingin menggunakan partisi ini. Tekan Lanjutkan

Satu pertanyaan lagi tentang partisi akan muncul. Pilih opsi yang mengatakan Semua file dalam satu partisi dan tekan Lanjutkan.

Langkah 20:

Konfirmasikan bahwa Anda ingin membuat perubahan ini dengan memilih Selesai mempartisi dan menulis perubahan ke disk. Kemudian tekan Lanjutkan.

Langkah 21:

Pertanyaan terakhir! Konfirmasikan bahwa Anda benar-benar ingin membuat perubahan ini dengan memindahkan titik ke Ya dan menekan Lanjutkan.

Langkah 22:

Baiklah, Kali telah selesai menginstal dan sekarang Anda disajikan dengan jendela yang menanyakan tentang cermin jaringan. Anda cukup memilih Tidak dan tekan Lanjutkan.

Langkah 23:

Setelah beberapa menit, penginstal akan menanyakan apakah Anda ingin menginstal boot loader GRUB. Klik Ya dan Lanjutkan.

Langkah 24:

Setelah restart, dan Anda ditampilkan dengan layar "login", klik "Lainnya …

Langkah 25:

Ketik root nama pengguna di dalam kotak dan tekan Enter atau klik "Log In,"

Langkah 26:

Di layar berikutnya, ketikkan kata sandi yang Anda buat sebelumnya, dan tekan Enter atau klik "Masuk" lagi.

Langkah 27:

Jika Anda salah mengetik kata sandi/nama pengguna, Anda akan mendapatkan pesan ini

Langkah 28:

Coba saja lagi, dan ingat untuk menggunakan kata sandi yang Anda buat sebelumnya.

Langkah 29:

ANDA SEKARANG TELAH MENGINSTAL KALI LINUX WOW:):):):).

Langkah 30: MULAI HACKING!!!!!!!

Mulai Kali Linux dan login, sebaiknya sebagai root.

Langkah 31:

Pasang adaptor nirkabel berkemampuan injeksi Anda, (Kecuali kartu komputer Anda mendukungnya). Jika Anda menggunakan Kali di VMware, Anda mungkin harus menghubungkan kartu melalui ikon di menu perangkat.

Langkah 32:

Putuskan sambungan dari semua jaringan nirkabel, buka Terminal, dan ketik airmon-ng

Ini akan mencantumkan semua kartu nirkabel yang mendukung mode monitor (bukan injeksi). Jika tidak ada kartu yang terdaftar, coba lepaskan dan sambungkan kembali kartu tersebut dan periksa apakah kartu tersebut mendukung mode monitor. Anda dapat memeriksa apakah kartu mendukung mode monitor dengan mengetik ifconfig di terminal lain, jika kartu terdaftar di ifconfig, tetapi tidak muncul di airmon-ng, maka kartu tidak mendukungnya. Anda dapat melihat di sini bahwa kartu saya mendukung mode monitor dan terdaftar sebagai wlan0.

Langkah 33:

Ketik airmon-ng start diikuti dengan antarmuka kartu nirkabel Anda. milik saya adalah wlan0, jadi perintah saya adalah: airmon-ng start wlan0

Pesan “(mode monitor diaktifkan)” berarti kartu telah berhasil dimasukkan ke mode monitor. Perhatikan nama antarmuka monitor baru, mon0.

EDIT: Bug yang baru-baru ini ditemukan di Kali Linux membuat airmon-ng mengatur saluran sebagai "-1" tetap saat Anda pertama kali mengaktifkan mon0. Jika Anda menerima kesalahan ini, atau tidak ingin mengambil risiko, ikuti langkah-langkah berikut setelah mengaktifkan mon0: Ketik: ifconfig [interface of wireless card] ke bawah dan tekan Enter. Ganti [antarmuka kartu nirkabel] dengan nama antarmuka yang Anda aktifkan mon0; mungkin disebut wlan0. Ini menonaktifkan kartu nirkabel agar tidak terhubung ke internet, memungkinkannya untuk fokus pada mode monitor. Setelah Anda menonaktifkan mon0 (menyelesaikan bagian nirkabel dari tutorial), Anda harus mengaktifkan wlan0 (atau nama antarmuka nirkabel), dengan mengetik: ifconfig [antarmuka kartu nirkabel] ke atas dan menekan Enter.

Langkah 34:

Ketik airodump-ng diikuti dengan nama antarmuka monitor baru, yang mungkin mon0

Jika Anda menerima kesalahan "saluran tetap -1", lihat Edit di atas.

Langkah 35:

Airodump sekarang akan mencantumkan semua jaringan nirkabel di wilayah Anda, dan banyak informasi berguna tentangnya. Temukan jaringan Anda atau jaringan yang Anda izinkan untuk uji penetrasi. Setelah Anda melihat jaringan Anda pada daftar yang selalu terisi, tekan Ctrl + C pada keyboard Anda untuk menghentikan prosesnya. Perhatikan saluran jaringan target Anda.

Langkah 36:

Salin BSSID jaringan target

Sekarang ketik perintah ini: airodump-ng -c [channel] --bssid [bssid] -w /root/Desktop/ [monitor interface] Ganti [channel] dengan channel jaringan target Anda. Tempelkan BSSID jaringan tempat [bssid] berada, dan ganti [antarmuka monitor] dengan nama antarmuka yang mendukung monitor, (mon0).

Perintah lengkapnya akan terlihat seperti ini: airodump-ng -c 10 --bssid 00:14:BF:E0:E8:D5 -w /root/Desktop/ mon0

Sekarang tekan enter.

Langkah 37:

Airodump dengan sekarang hanya memantau jaringan target, memungkinkan kami untuk menangkap informasi yang lebih spesifik tentangnya. Apa yang sebenarnya kami lakukan sekarang adalah menunggu perangkat terhubung atau terhubung kembali ke jaringan, memaksa router untuk mengirimkan jabat tangan empat arah yang perlu kami tangkap untuk memecahkan kata sandi. Juga, empat file akan muncul di desktop Anda, di sinilah jabat tangan akan disimpan saat ditangkap, jadi jangan hapus! Tapi kami tidak benar-benar akan menunggu perangkat terhubung, tidak, bukan itu yang dilakukan peretas yang tidak sabar. Kami sebenarnya akan menggunakan alat keren lain milik suite aircrack yang disebut aireplay-ng, untuk mempercepat prosesnya. Alih-alih menunggu perangkat terhubung, peretas menggunakan alat ini untuk memaksa perangkat terhubung kembali dengan mengirimkan paket deauthentication (deauth) ke perangkat, membuatnya berpikir bahwa perangkat harus terhubung kembali dengan router. Tentu saja, agar alat ini berfungsi, harus ada orang lain yang terhubung ke jaringan terlebih dahulu, jadi tonton airodump-ng dan tunggu klien muncul. Mungkin butuh waktu lama, atau mungkin hanya butuh satu detik sebelum yang pertama muncul. Jika tidak ada yang muncul setelah menunggu lama, maka jaringan mungkin kosong sekarang, atau Anda berada jauh dari jaringan.

Anda dapat melihat di gambar ini, bahwa klien telah muncul di jaringan kami, memungkinkan kami untuk memulai langkah berikutnya.

Langkah 38:

biarkan airodump-ng berjalan dan buka terminal kedua. Di terminal ini, ketik perintah ini: aireplay-ng -0 2 -a [router bssid] -c [client bssid] mon0 -0 adalah jalan pintas untuk mode deauth dan 2 adalah jumlah paket deauth yang akan dikirim. -a menunjukkan bssid titik akses (router), ganti [router bssid] dengan BSSID jaringan target, yang dalam kasus saya, adalah 00:14:BF:E0:E8:D5. -c menunjukkan BSSID klien, seperti yang terlihat pada gambar sebelumnya. Ganti [client bssid] dengan BSSID dari klien yang terhubung, ini akan terdaftar di bawah “STATION.” Dan tentu saja, mon0 hanya berarti antarmuka monitor, ubah jika milik Anda berbeda. Perintah lengkap saya terlihat seperti ini: aireplay-ng -0 2 -a 00:14:BF:E0:E8:D5 -c 4C:EB:42:59:DE:31 mon0

Langkah 39:

Setelah menekan Enter, Anda akan melihat aireplay-ng mengirim paket, dan dalam beberapa saat, Anda akan melihat pesan ini muncul di layar airodump-ng!

Langkah 40:

Ini berarti jabat tangan telah ditangkap, kata sandi ada di tangan peretas, dalam beberapa bentuk atau lainnya. Anda dapat menutup terminal aireplay-ng dan menekan Ctrl + C pada terminal airodump-ng untuk menghentikan pemantauan jaringan, tetapi jangan tutup dulu jika Anda memerlukan beberapa informasi nanti.

Langkah 41:

Ini menyimpulkan bagian eksternal dari tutorial ini. Mulai sekarang, proses sepenuhnya antara komputer Anda, dan keempat file di Desktop Anda. Sebenarnya yang.cap itu penting. Buka Terminal baru, dan ketik perintah ini: aircrack-ng -a2 -b [router bssid] -w [path to wordlist] /root/Desktop/*.cap -a adalah metode yang akan digunakan aircrack untuk memecahkan handshake, 2=metode WPA. -b singkatan dari bssid, ganti [router bssid] dengan BSSID dari router target, milik saya adalah 00:14:BF:E0:E8:D5. -w singkatan dari wordlist, ganti [path to wordlist] dengan path ke wordlist yang sudah anda download. Saya memiliki daftar kata yang disebut "wpa.txt" di folder root. /root/Desktop/*.cap adalah jalur ke file.cap yang berisi kata sandi, * berarti wild card di Linux, dan karena saya berasumsi bahwa tidak ada file.cap lain di Desktop Anda, ini akan berfungsi dengan baik cara itu. Perintah lengkap saya terlihat seperti ini: aircrack-ng -a2 -b 00:14:BF:E0:E8:D5 -w /root/wpa.txt /root/Desktop/*.cap

Sekarang tekan Enter

Langkah 42:

Aircrack-ng sekarang akan memulai proses cracking password. Namun, itu hanya akan memecahkannya jika kata sandinya ada di daftar kata yang Anda pilih. Terkadang, tidak. Jika ini masalahnya, maka Anda dapat memberi selamat kepada pemiliknya karena "Tidak dapat ditembus", tentu saja, hanya setelah Anda mencoba setiap daftar kata yang mungkin digunakan atau dibuat oleh peretas! Memecahkan kata sandi mungkin memakan waktu lama tergantung pada ukuran daftar kata. Milik saya pergi dengan sangat cepat.

Langkah 43:

Frasa sandi ke jaringan pengujian kami adalah "tidak aman," dan Anda dapat melihat di sini bahwa aircrack menemukannya. Jika Anda menemukan kata sandi tanpa perjuangan yang layak, maka ubah kata sandi Anda, jika itu adalah jaringan Anda. Jika Anda melakukan pengujian penetrasi untuk seseorang, beri tahu mereka untuk mengubah kata sandi mereka sesegera mungkin.

Langkah 44:

Jika Anda ingin melewati semua langkah ini dan ingin meretas dalam satu klik! Unduh alat AutoWifiPassRetriever saya dari sini - geekofrandom.blogspot.com

Direkomendasikan:

NodeMcu ESP8266 Pengaturan Pertama Kali Dengan Arduino IDE: 10 Langkah

NodeMcu ESP8266 Pengaturan Pertama Kali Dengan Arduino IDE: Saya membuat perangkat yang dikendalikan Twitch; konsol kustom, pengontrol, dan gangguan lainnya! Streaming langsung setiap Rabu dan Sabtu pukul 21:00 EST di https://www.twitch.tv/noycebru, highlight di TikTok @noycebru, dan Anda dapat menonton tutorialnya di YouT

Penguji Elektronik Tegangan Rendah Empat Kali Lipat: 7 Langkah

Penguji Elektronik Tegangan Rendah Empat Kali Lipat: Apa benda ini? Penguji tegangan rendah empat kali lipat yang serbaguna, berkontribusi pada dunia yang lebih hijau karena dengan bantuan gadget kecil ini banyak perangkat elektronik yang rusak dapat bertahan hidup kedua atau ketiga, dan tidak akan dikirim ke tempat pembuangan sampah ! Aman

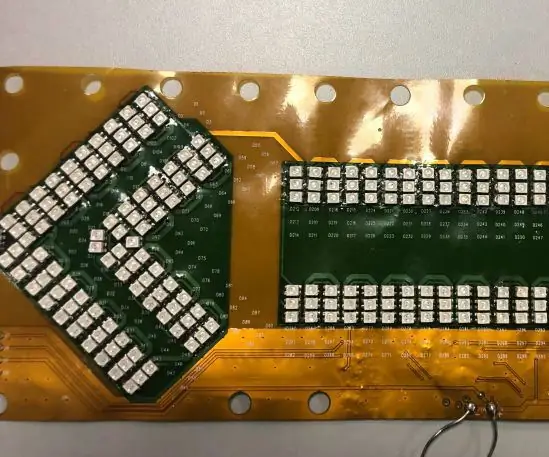

Pertama Kali Menggambar Papan Lunak: 3 Langkah

Pertama Kali Menggambar Soft Board: Memilih sesuatu yang baru saja dilakukan, perlu membuat light board, yang harus cerah, dapat ditekuk, berwarna, dan remote (semua bahan dibeli dari jotrin.com). Solusi pertama adalah memikirkan lampu RGB 3W. Daya tinggi ini

Cara Menggunakan Wemos ESP-Wroom-02 D1 Mini WiFi Module ESP8266 + 18650 Dengan Menggunakan Blynk : 10 Langkah

Cara Menggunakan Modul WiFi Mini Wemos ESP-Wroom-02 D1 ESP8266 + 18650 dengan Menggunakan Blynk: Spesifikasi: Kompatibel dengan integrasi sistem pengisian nodemcu 18650 Indikator LED (hijau berarti merah penuh berarti pengisian) dapat digunakan saat mengisi daya Switch control power supply SMT konektor dapat digunakan untuk mode tidur · 1 tambahkan

Casing Kunci Usb Lain, Kali Ini untuk Fotografer Analog: 3 Langkah

Casing Kunci Usb Lain, Kali Ini untuk Fotografer Analog: Saya memiliki kunci usb tergeletak di meja saya untuk sementara, casing telah retak dan terbuka dan saya menyimpannya sampai saya menemukan casing pengganti yang tepat. silahkan fotografer film pada instruksi